Panorama系列--(3)Panorama模板、堆栈、设备组

一、设备组

1.1 设备组层次结构

Panorama会管理很多防火墙,Panorama修改防火墙配置时,往往会同时修改很多防火墙的配置。通过将防火墙加入相同的设备组,就可以共享设备组中的Policy(策略)和Objects(对象)。一般依据地理位置、功能特性等来划分设备组。

Panorama上创建一个设备组之后,会出现Policy和Objects的选项。

设备组的主要目的是绑定Policy和Objects

- 防火墙设备必须要要加入一个设备组。

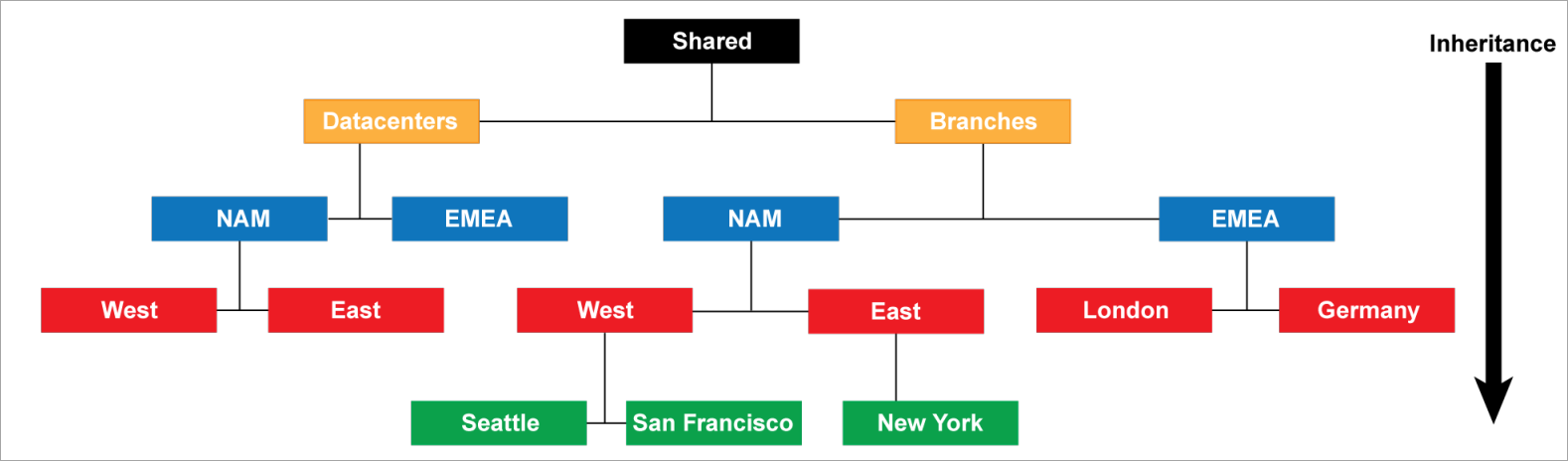

- 设备组有层级关系,最多含有4个层级。较低层次的设备组会继承较高层次设备组的Policy和Objects。

- 默认的

Shared设备组,位于最顶层。

设备组的层次结构示例。

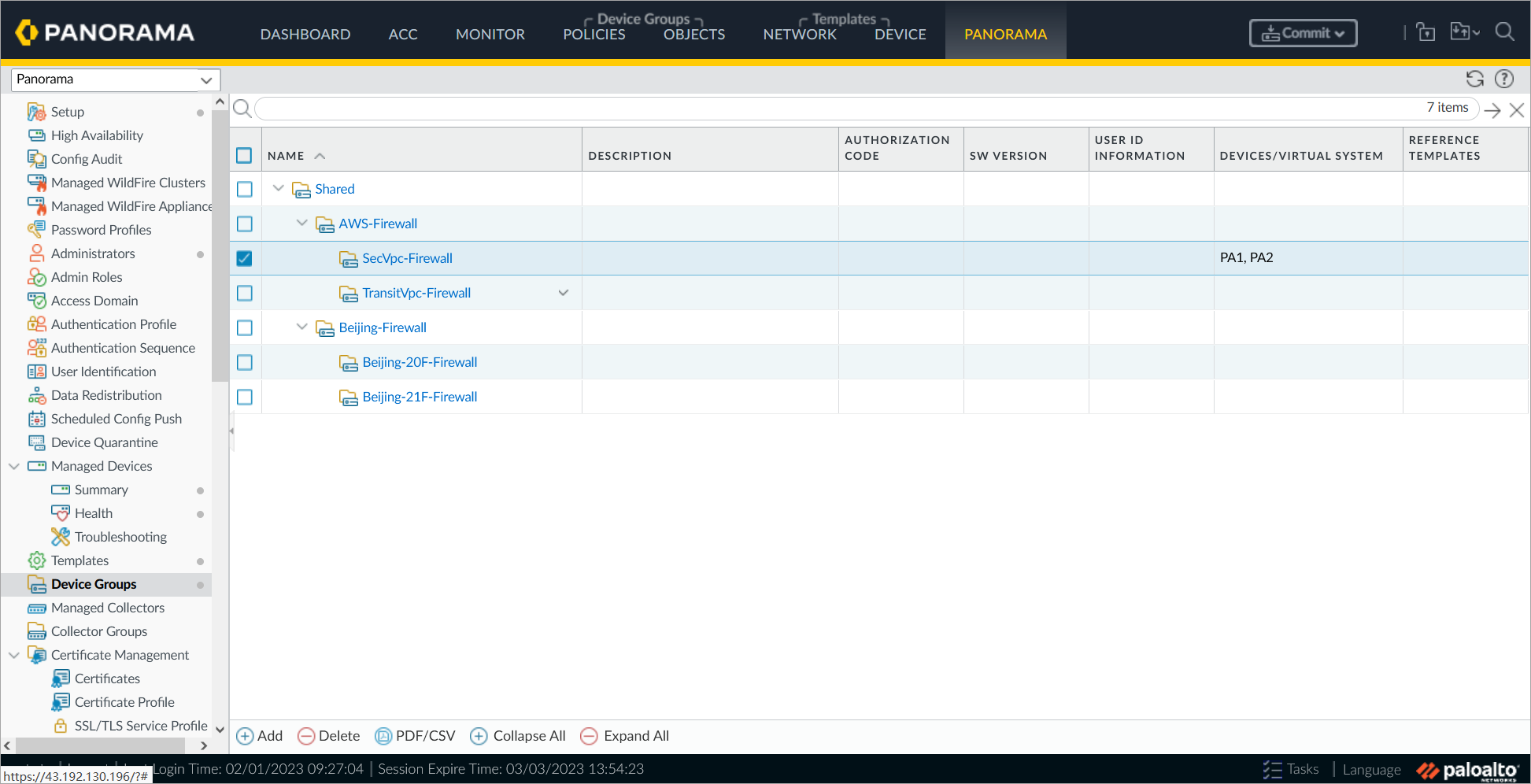

下面是按照地理位置划分设备组的一个示例,并将防火墙添加到了SecVpc-Firewall这个设备组。

Panorama添加防火墙到设备组后,需要将配置提交并推送到防火墙才会生效。如果未推送成功,可以选择强制推送到设备(Push to Devices--Edit Selections--OK)

1.2 设备组策略

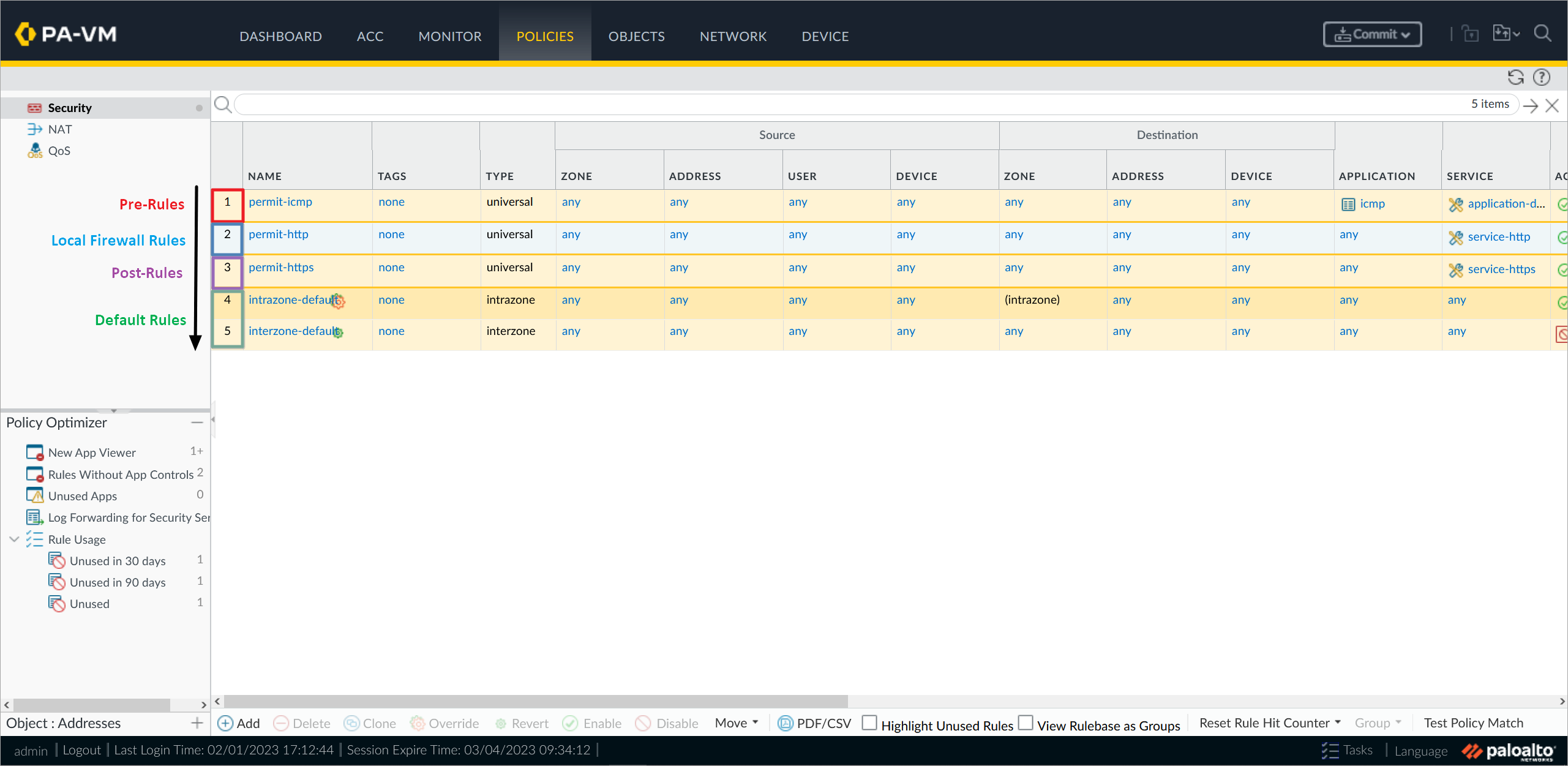

防火墙按照层级和类型,从上到下的评估策略规则,当防火墙收到流量时,将执行第一个匹配到策略的规则,并忽略后面的规则。

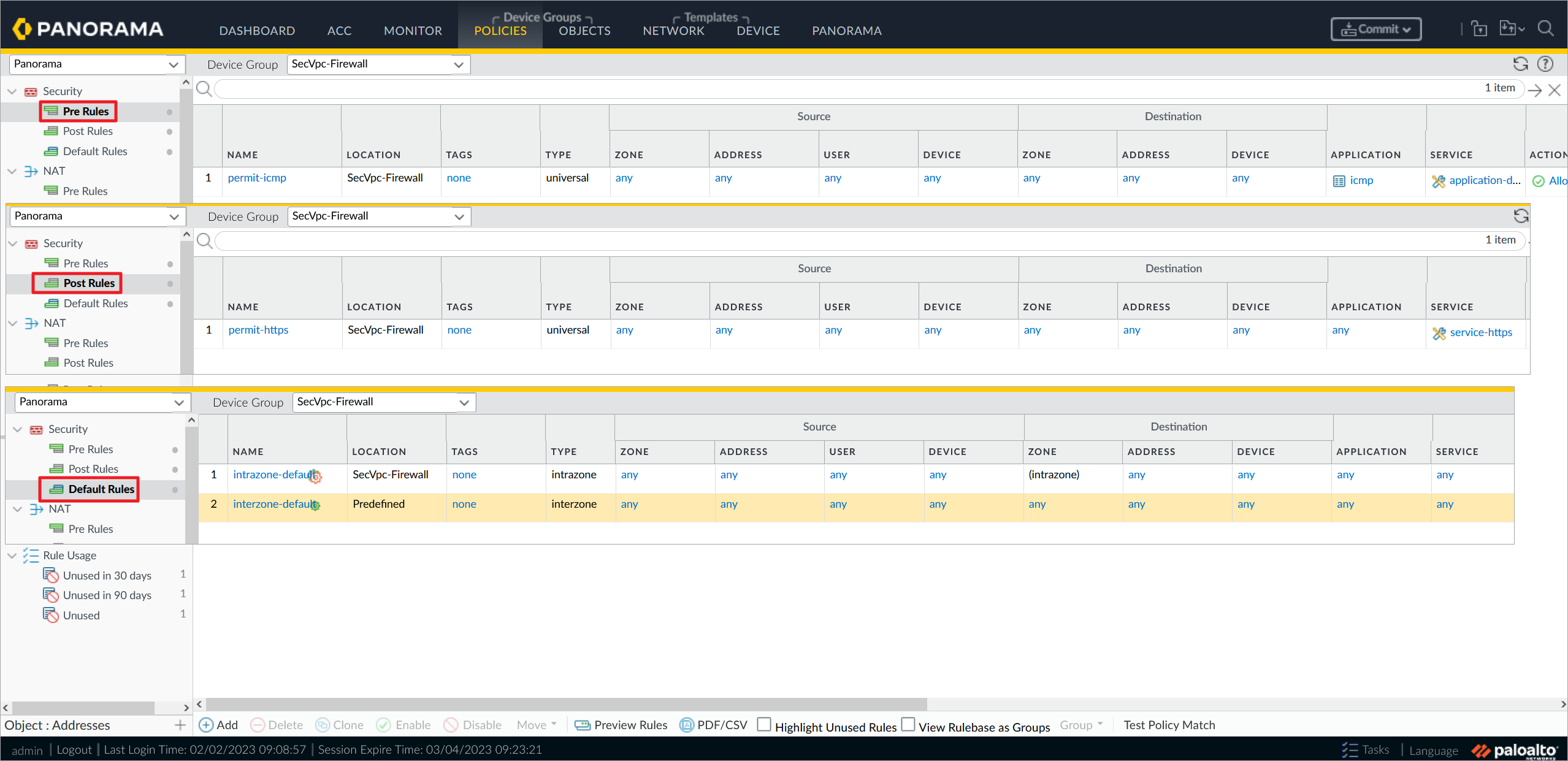

Panorama上可以设置Pre Rules、Post Rules、Default Rules三种规则类型。

- Pre Rules(前导规则),会推送到防火墙本地策略的前面。

- Post Rules(后续规则),会推送到防火墙本地策略的后面。

- Default Rules(默认规则),可以修改防火墙的默认策略。

在Paloalto防火墙上查看策略规则,其中从Panorama集成的规则和默认规则都是橙色。本地防火墙的策略在中间。

Paloalto防火墙上策略的优先级如下:

- Shared Pre Rules(共享前导规则),可以通过共享前导规则将策略推送到所有防火墙上,可以强制配置一些统一策略。本地管理员无法修改此策略,只能在Panorama上管理。

- Device Group Pre Rules(设备组前导规则),通过设备组前导规则,可以推送到指定的防火墙上,应用一些设备组内的特性规则。本地管理员无法修改此策略,只能在Panorama上管理。

- Local Firewall Rules(本地防火墙规则),本地防火墙管理员,或者Panorama管理员切换到指定防火墙模式,都可以编辑本地防火墙规则。

- Device Group Post Rules(设备组后续规则),通过设备组前导规则,可以推送到指定的防火墙上。本地管理员无法修改此策略,只能在Panorama上管理。

- Shared Post Rules(共享后续规则),可以通过共享前导规则将策略推送到所有防火墙上。本地管理员无法修改此策略,只能在Panorama上管理。

- intrazone-default(区域内默认),区域内默认规则允许区域内的所有流量。默认规则一开始处于只读状态,可以在Panorama上修改默认规则,也可以在防火墙上覆盖从Panorama推送的规则。

- interzone-default(区域间默认),区域间默认规则拒绝区域间的所有流量。

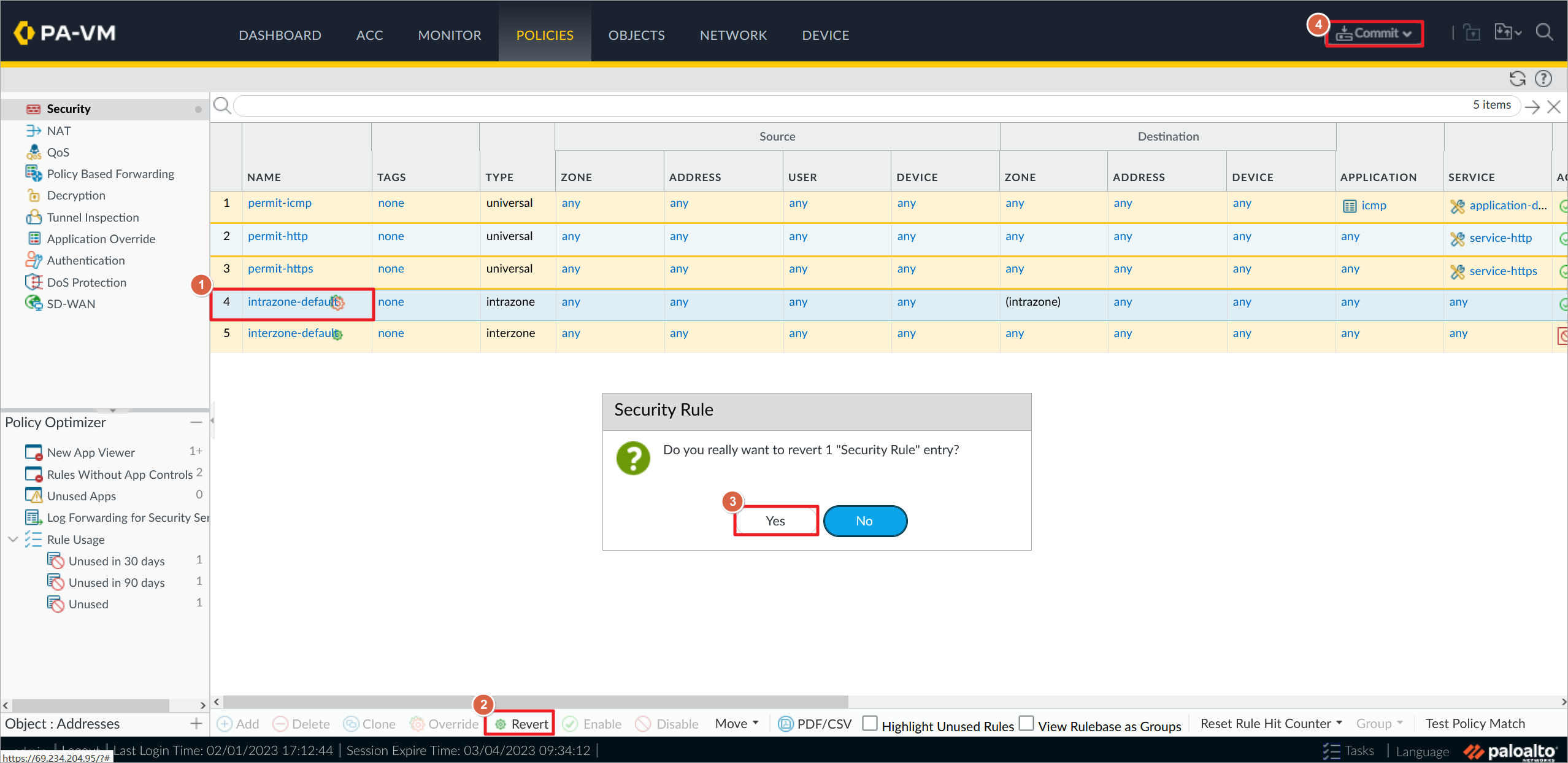

当Paloalto防火墙的默认规则,与Panorama默认规则不一致时,会显示绿色和橙色的齿轮。此时Panorama的配置无法推送到防火墙上。可以点击Revert(恢复)将防火墙配置与Panorama同步。

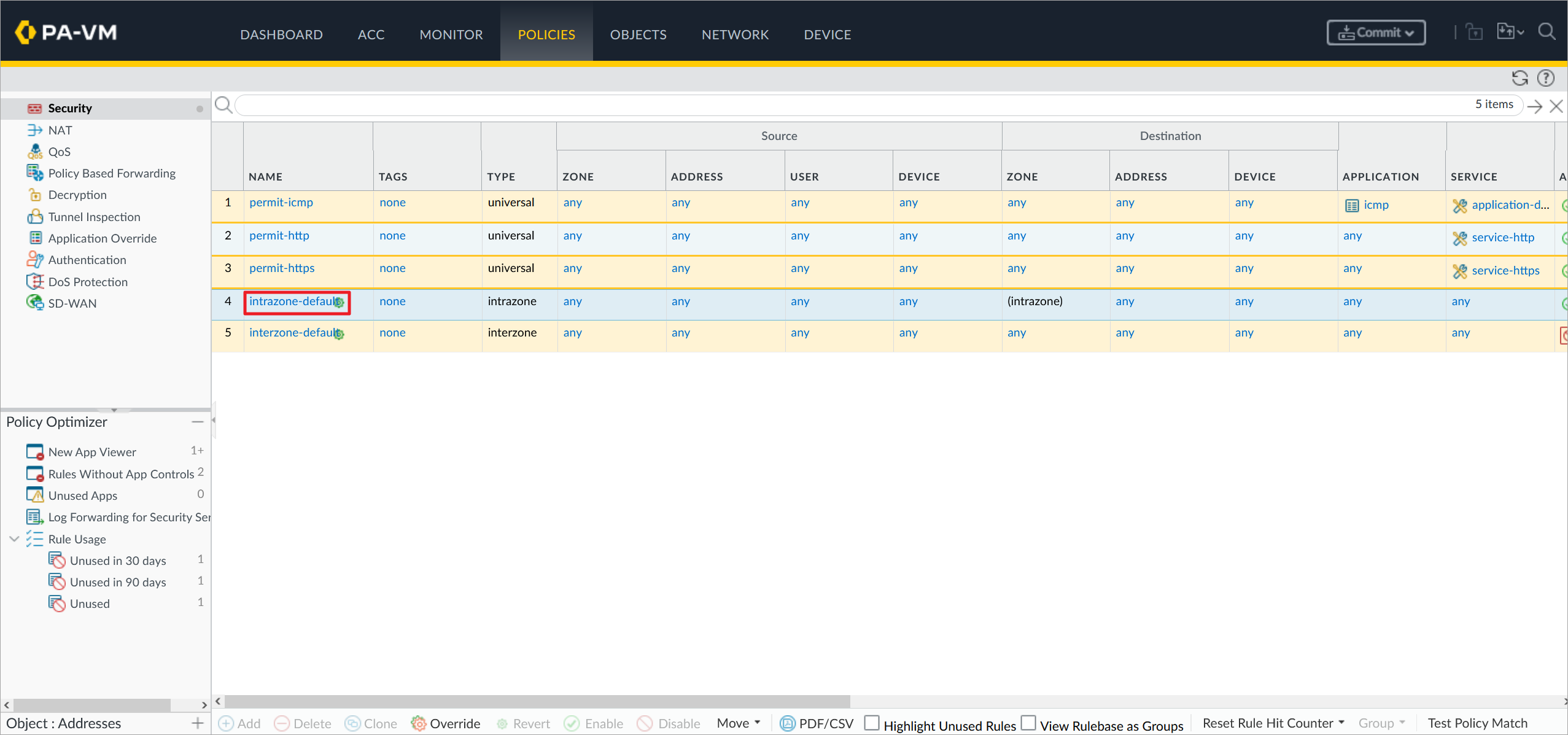

同步之后,防火墙上配置为绿色齿轮。如果防火墙想要修改这个默认规则,也可以点击Override(替代)来修改默认策略。

二、模板和堆栈

2.1 模板与堆栈简介

通过模板可以非常方便的让多个防火墙保持相同的**网络(Network)和设备(Device)**配置。例如通过模板定义接口和区域、配置NTP服务器、DNS服务器、syslog日志服务器,或者VPN配置。

- 堆栈(Stack)是一个容器,可以关联多个模板配置文件。Panorama会从上到下的评估堆栈中的模板,模板排位越高,优先级也越高。

- 模板和模板堆栈支持变量。可以为变量值创建占位符,用于替换IP地址、接口等信息。

- 防火墙可以覆盖来自模板的配置,当防火墙覆盖配置后,会将这个配置保存为本地配置,Panorama之后不会管理这个配置。想要恢复模板配置,可以在Panorama上将模板配置强制推送到防火墙。

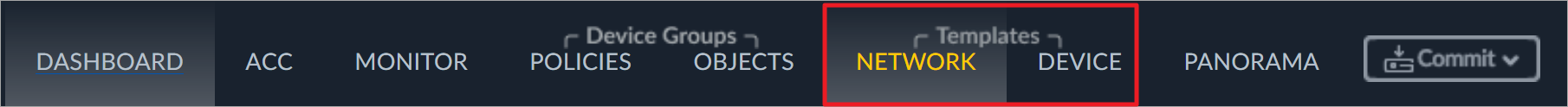

当新建一个模板后,Panorama页面上方会多出两个模块,分别是NETWORK和DEVICE。

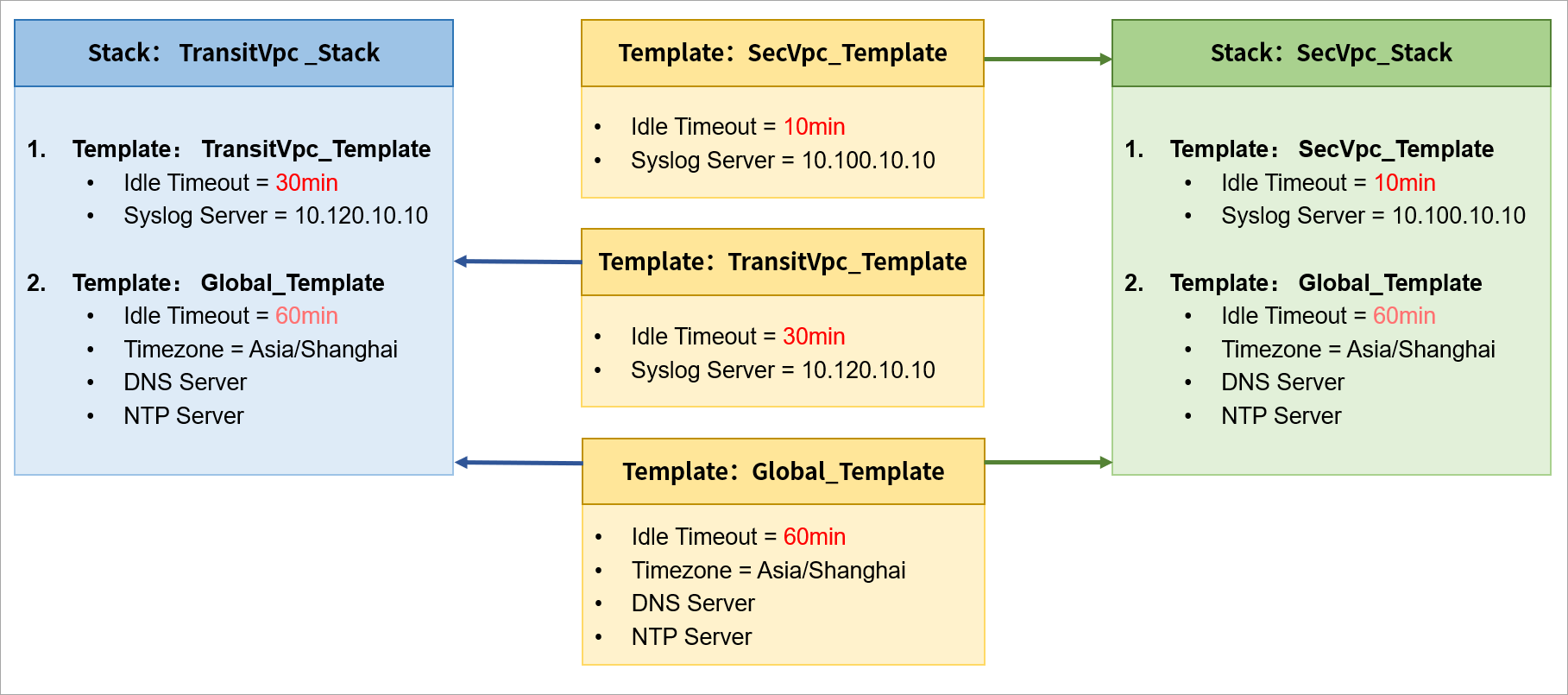

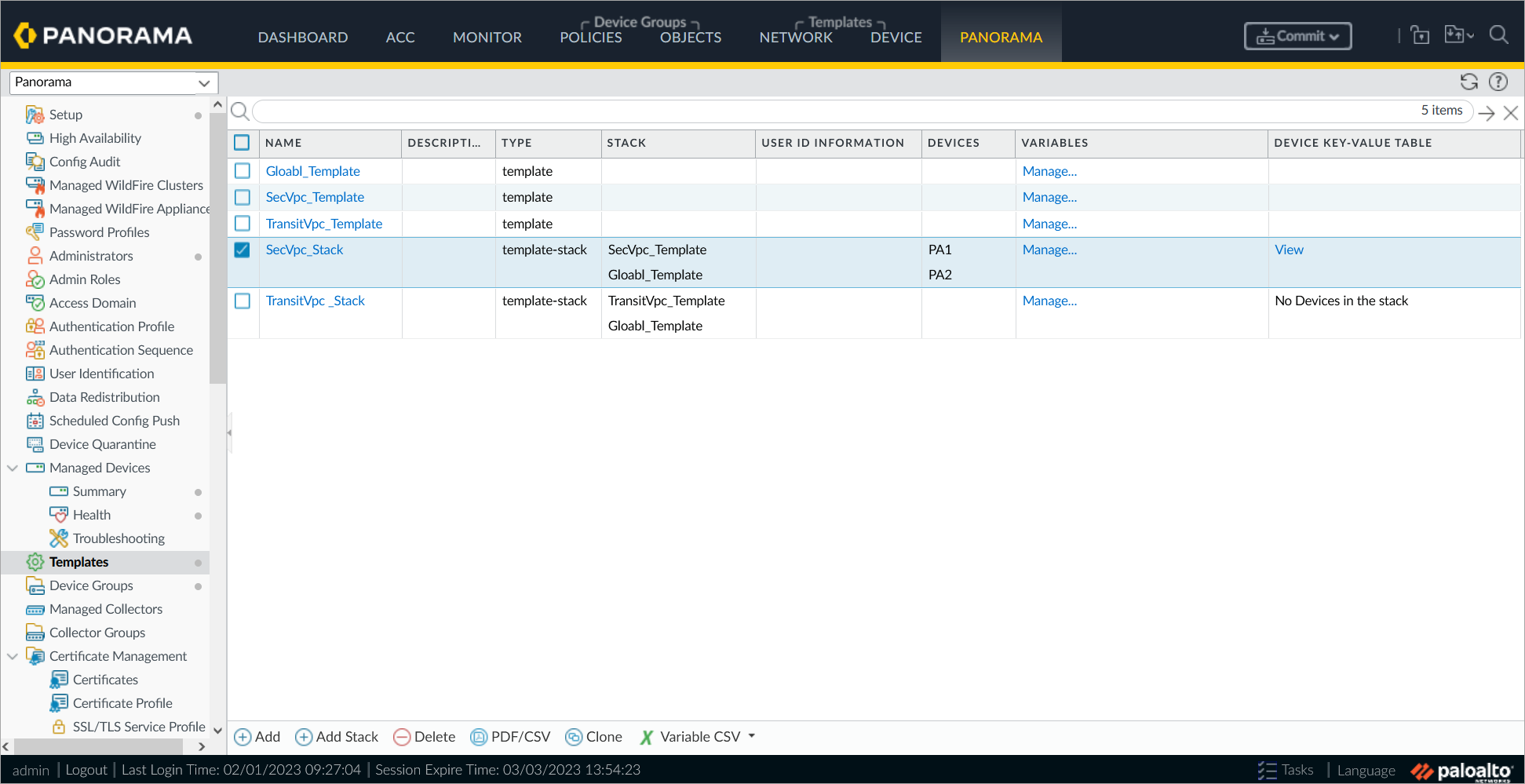

这里新建了两个堆栈,堆栈分别关联AWS上不同VPC的防火墙。每个堆栈会关联各自独特的模板,包含个性化的配置。堆栈同时也会关联全局模板,包含一些共性的配置。将个性化的模板放在上方,会有更高的优先级,会优先应用相关的策略。

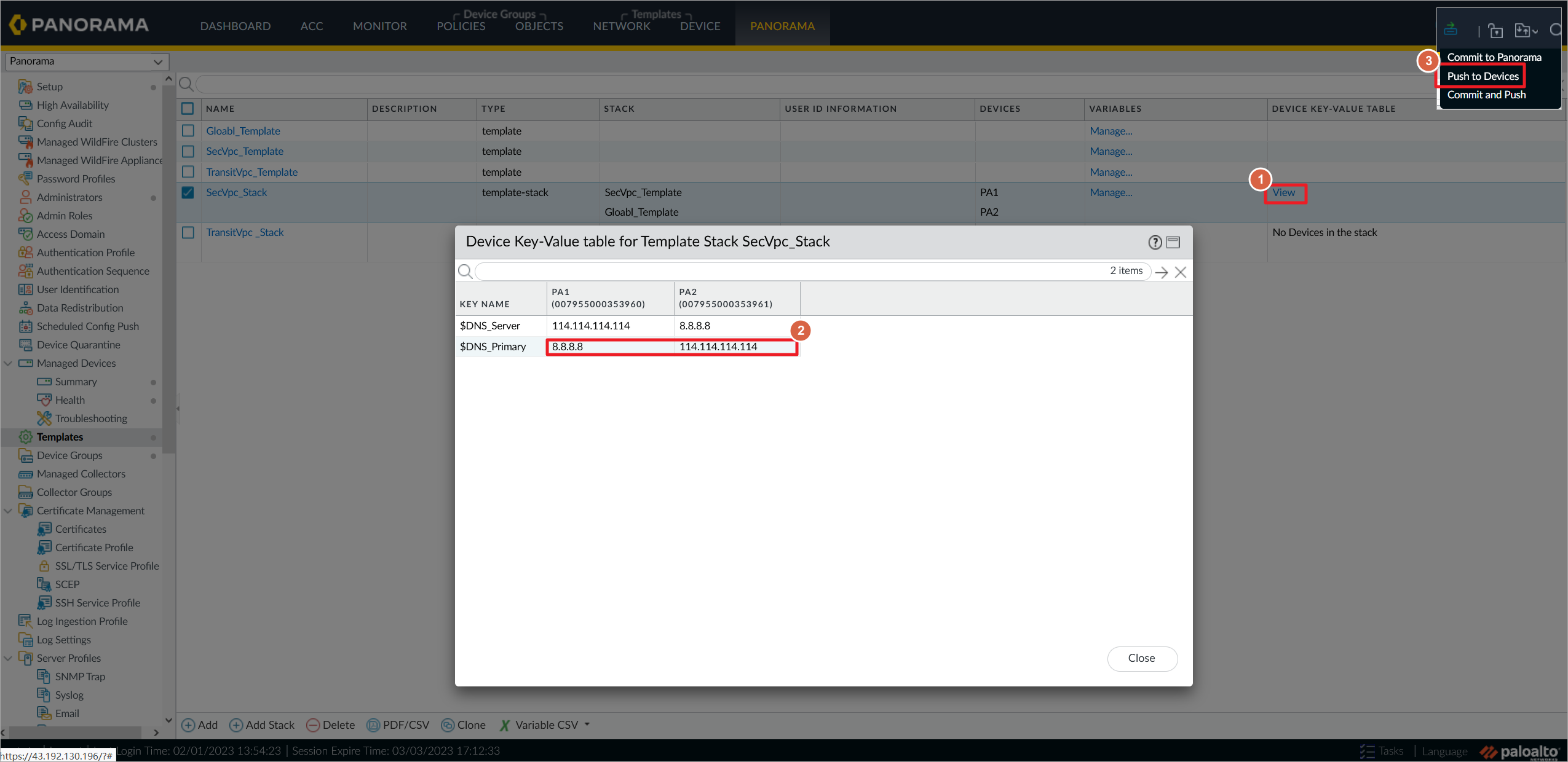

Panorama依据上面的设计,新建了三个模板和两个堆栈,其中模板关联到对应的堆栈中,防火墙设备也关联上堆栈。

2.2 Panorama强制推送模板配置

当Panorama通过模板推送配置,在Paloalto防火墙上已经存在配置时,Paloalto防火墙不会应用来自模板的配置,除非在Panorama上选择强制推送。

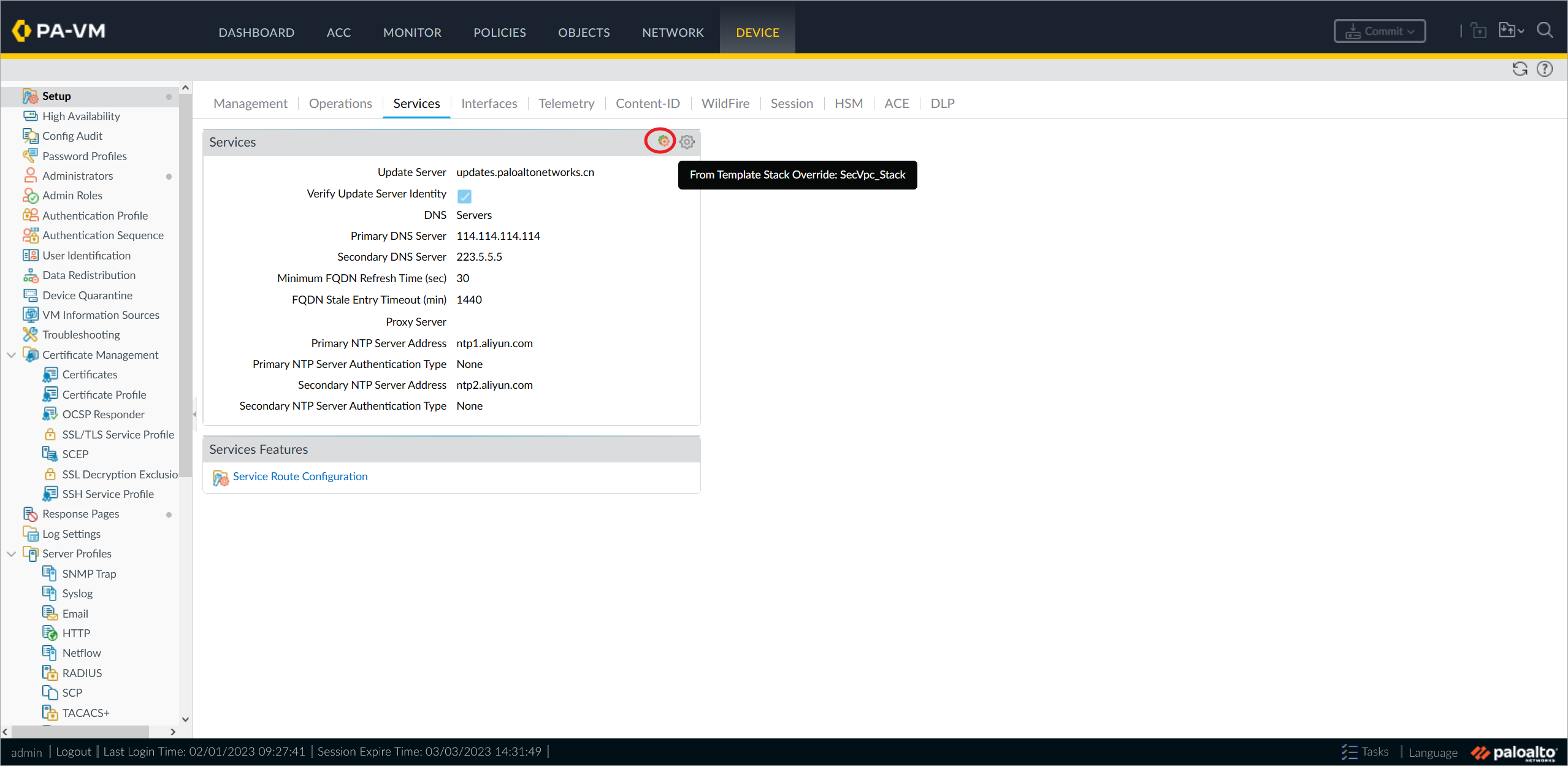

在Paloalto防火墙上,绿色+红色齿轮表示防火墙配置与模板配置不一致,鼠标放在齿轮上会显示配置继承的模板名称。

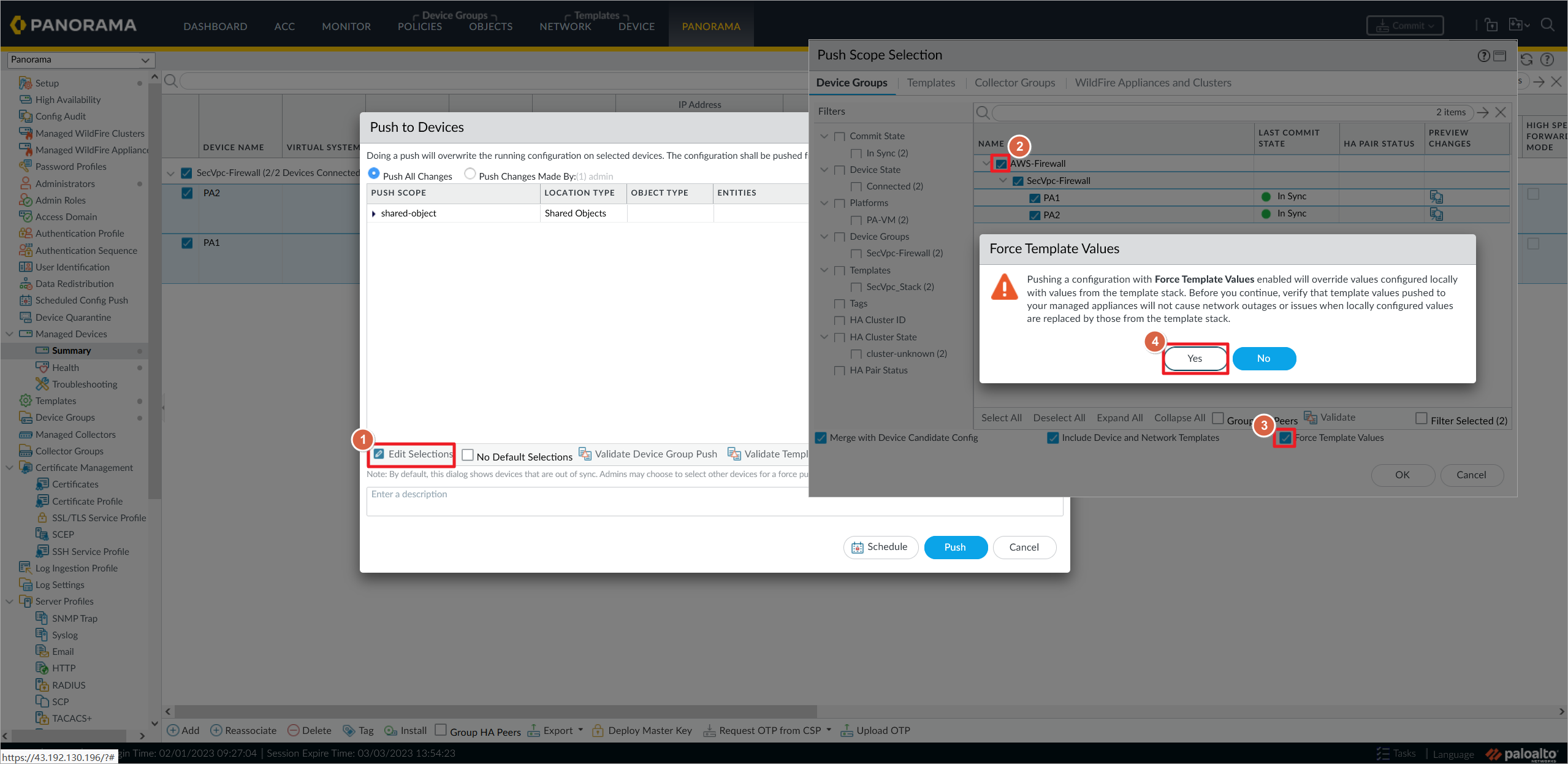

在Panorama上选择强制推送模板配置。

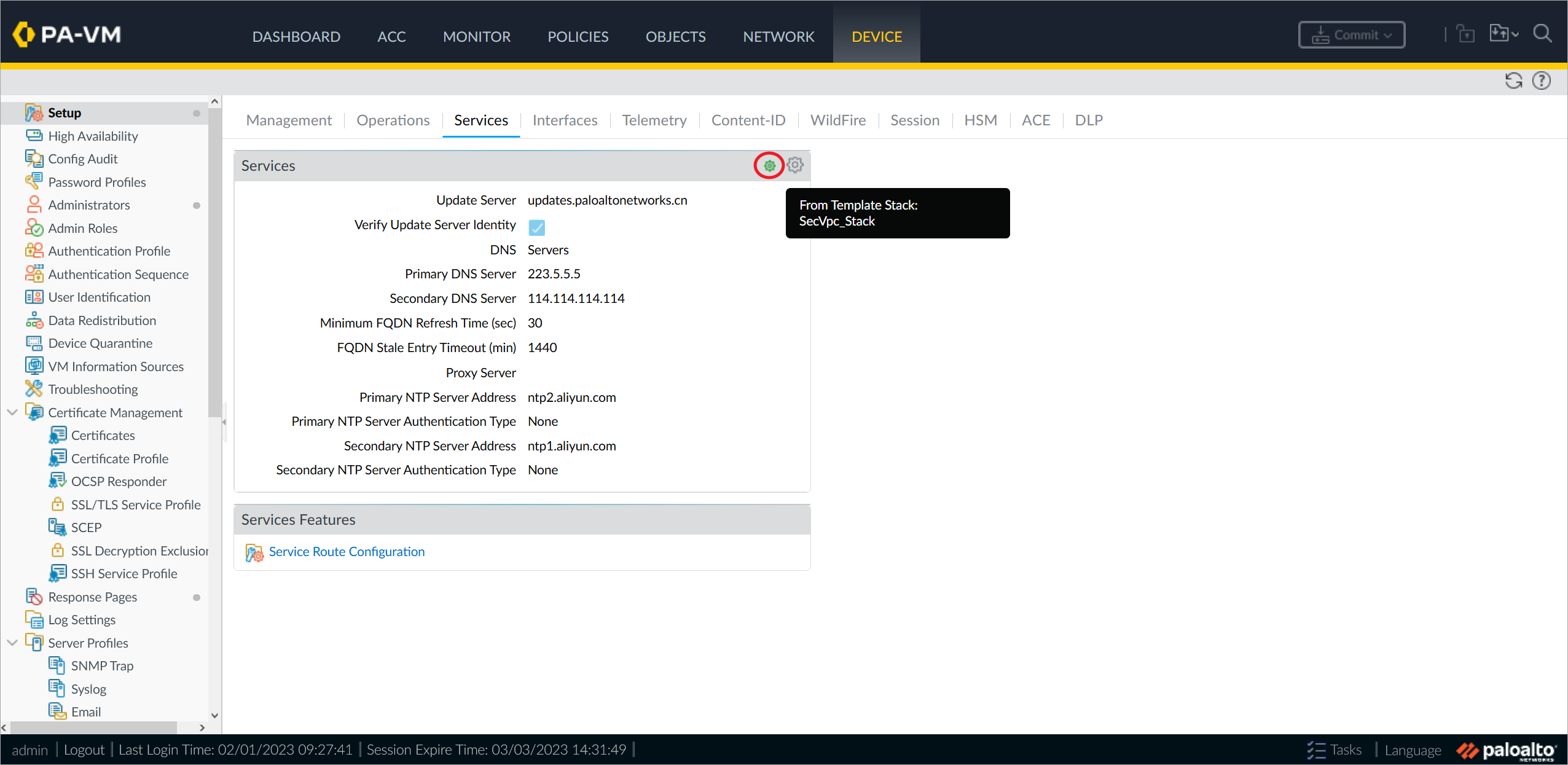

强制推送完成后,Paloalto上配置会是绿色的齿轮,表示当前配置与模板配置一致。

2.3 Panorama模板设置变量

当长时间使用Panorama后,可能会为每一个防火墙都关联一个单独的模板,这显然违背了使用模板的目的,并没有简化管理配置工作。

可以利用变量,让功能相似的防火墙使用相同的模板,减少模板的数量。

变量一般用在与网络相关的配置上,例如IP地址、路由、VPN配置等。注意变量存在局限性,并不是模板里面的所有内容都可以使用变量。

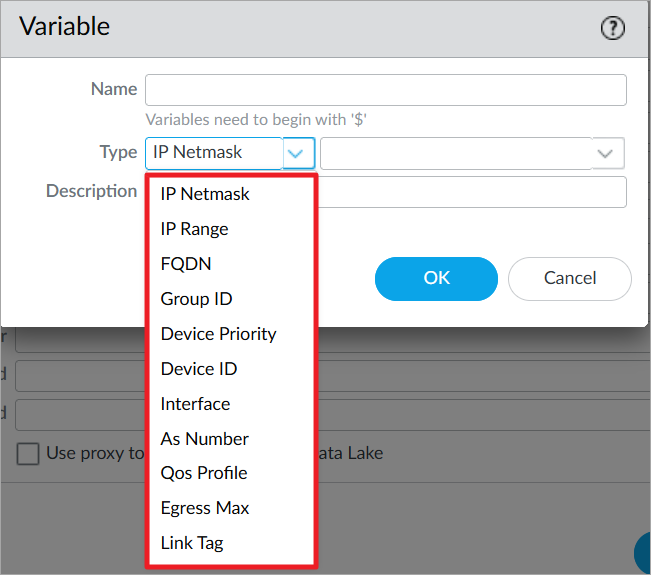

这是变量支持的类型。

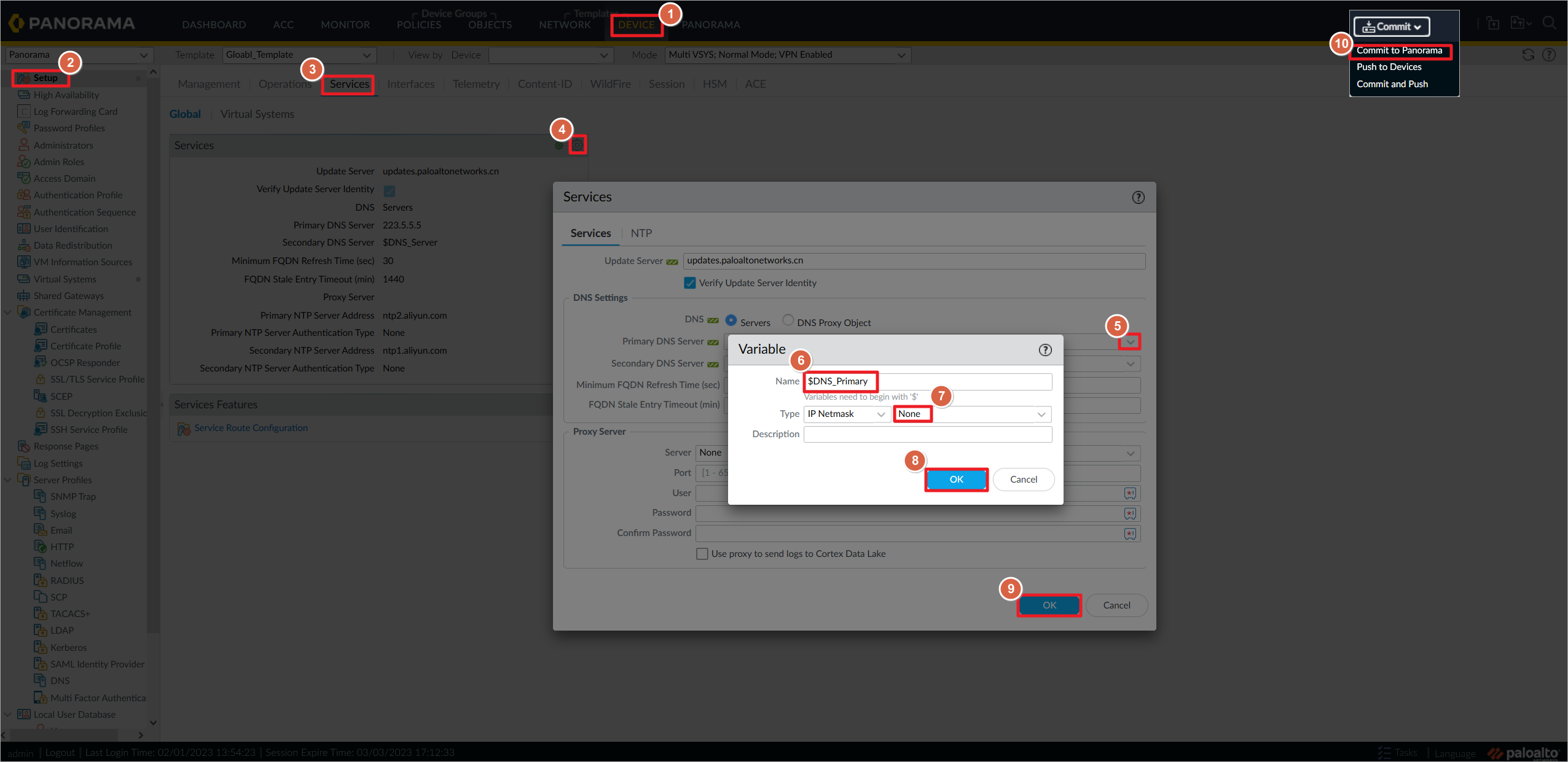

在Panorama上为Primary DNS Server创建一个变量,IP地址设置为None,暂时不填写,提交配置到Panorama。

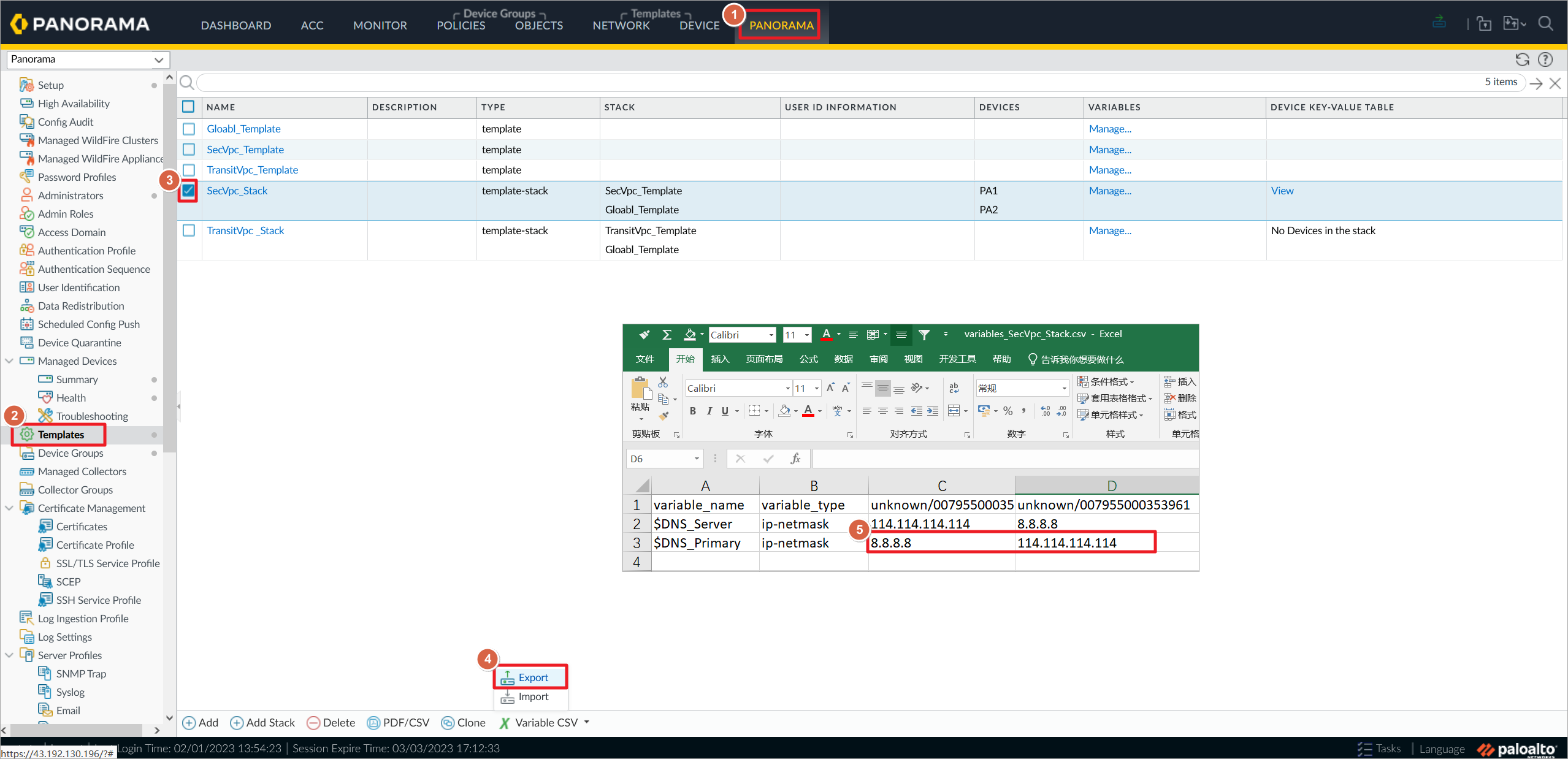

Panorama需要提交刚才创建的变量,否则这里导出会报错。导出这个变量文件,文件为CSV格式,为两台防火墙设置变量对应的值。

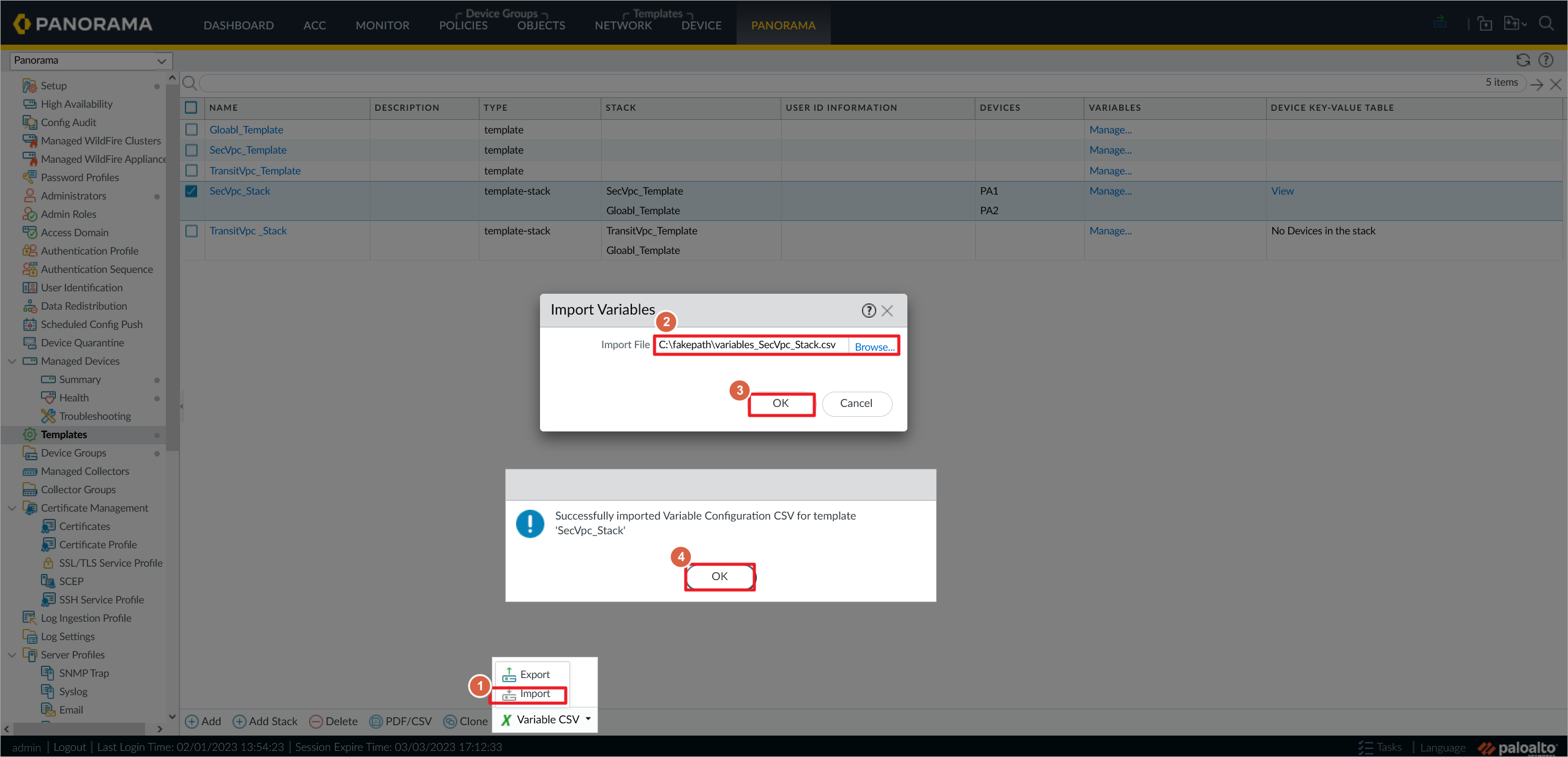

导入修改后的CSV文件。

查看变量值内容,确认设置正常。推送配置到防火墙设备。

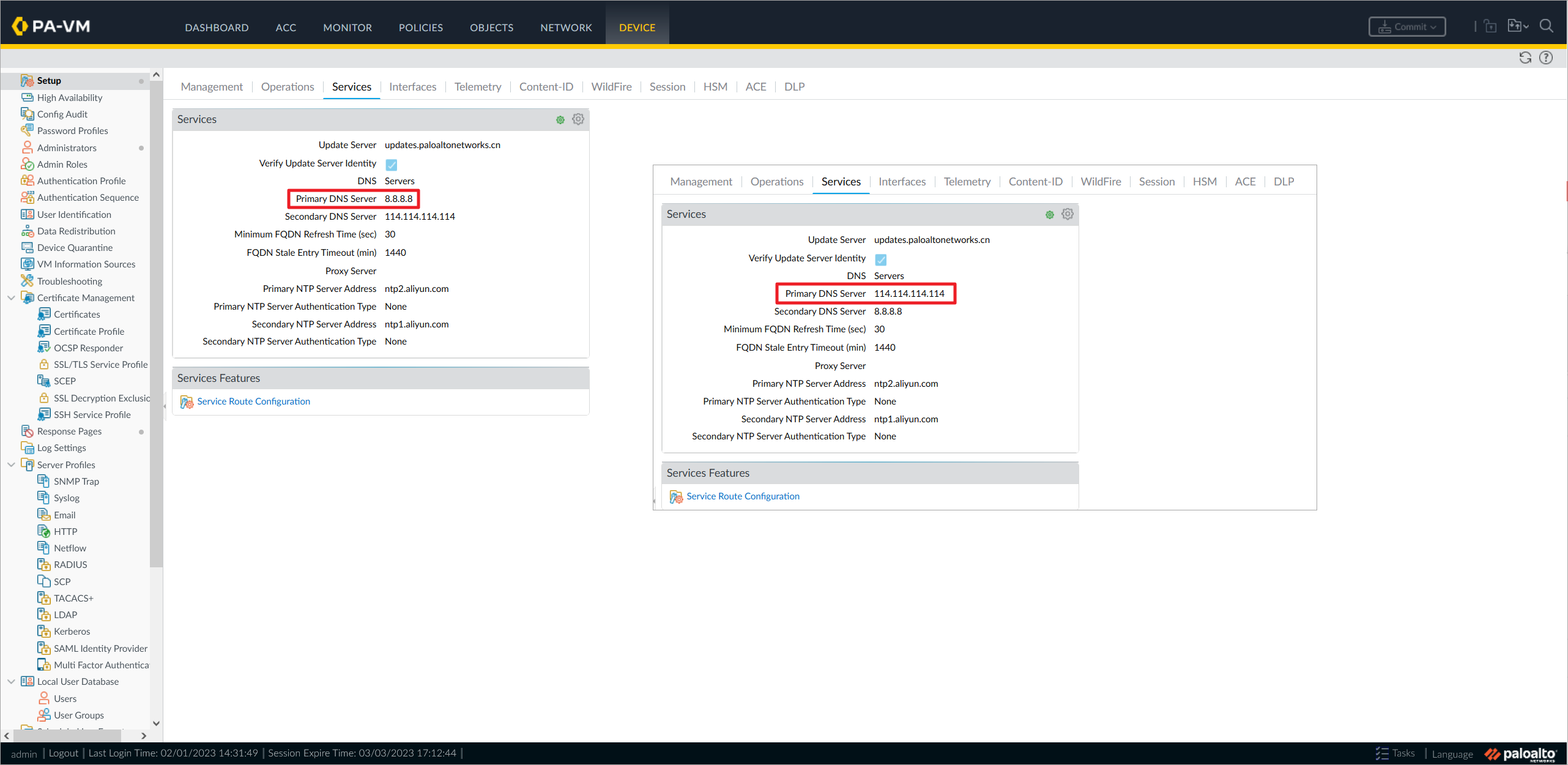

推送成功后,在两台防火墙上看到的Primary DNS Server与之前CSV中设置的变量一致。

三、文档链接

-

Defining Policies on Panorama:https://docs.paloaltonetworks.com/pan-os/10-2/pan-os-web-interface-help/panorama-web-interface/defining-policies-on-panorama

-

Overriding or Reverting a Security Policy Rule:https://docs.paloaltonetworks.com/pan-os/10-2/pan-os-web-interface-help/policies/policies-security/overriding-or-reverting-a-security-policy-rule